最近のSKテレコムのUSIMハッキング事態は、単なる個人情報流出を超え、デジタル身分証そのものが窃取される危険を警告しています。通信網が崩壊する瞬間、銀行、公共機関、ポータル、SNSまで連携されたすべてのサービスが一瞬で攻撃者の手に渡ります。

USIM(SIM)は移動通信端末の識別番号(IMSI)、加入者認証キー(Ki)などを保存する重要な装置です。移動通信網接続だけでなく、各種本人認証や金融サービスアクセスの出発点です。特に韓国では金融取引、公共民願、各種認証手続きに携帯電話番号基盤の本人認証を広範に活用しています。この構造でUSIMがデジタル身分証の役割を果たします。

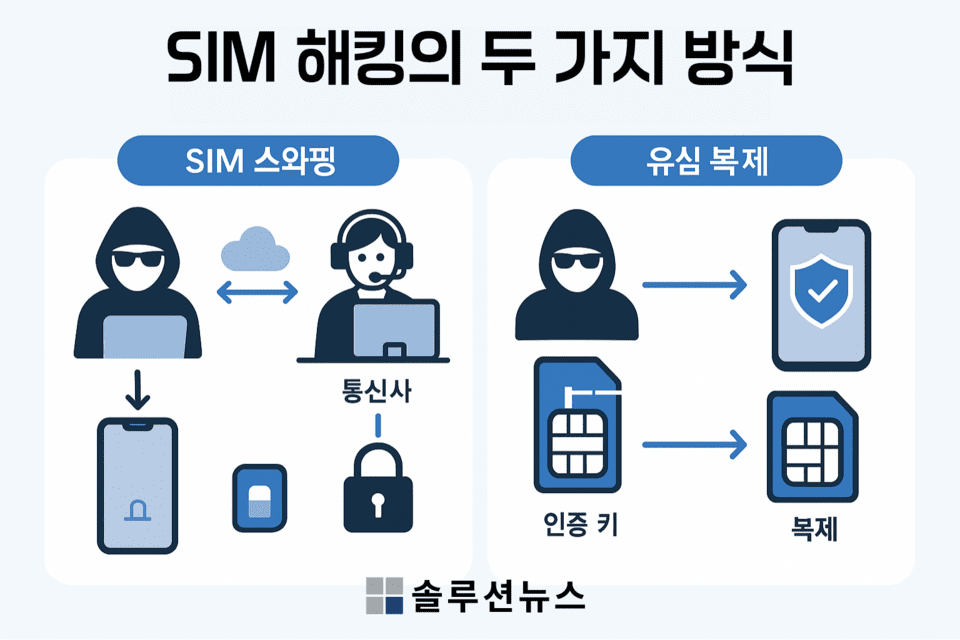

USIMハッキングは二つの方式で行われます。一つは「SIMスワッピング(SIM Swapping)」です。攻撃者は被害者の個人情報を事前に収集し、通信社にアクセスして、被害者を装ってUSIM再発行を要求します。通信社が不十分な本人認証手続きを経れば、攻撃者は被害者の携帯電話番号を完全に掌握することができます。このように窃取した番号で金融機関、メッセンジャー、メールアカウントの2段階認証を無効化し、パスワードをリセットします。被害者は通信網から追い出され、ハッカーは被害者になりすましてすべての情報を手に入れます。

もう一つの方式はUSIMの複製です。ハッカーはシステム脆弱性を利用して、元のUSIMに保存された認証キー(Ki)を盗み、その同一情報を複製USIMに移植します。複製USIMは元のものと同じ権限を持ちます。通信社は二つのUSIMを同一ユーザーとして認識し、複製USIMを持つハッカーがすべての通信と認証手続きを傍受することができます。

最も深刻な問題は、ほとんどの2段階認証がSMS方式に依存している点です。USIMが窃取または複製されると、認証メッセージもハッカーが受信します。金融機関の送金承認、パスワードリセット、新規ログイン通知などすべての制御権がハッカーに渡ります。被害者はメッセージを一通も受け取れず、被害を認識するにも時間がかかります。

このような危険は、特に多重認証システムが脆弱な一般ユーザーに致命的です。従来の通信網基盤の信頼モデルが崩れると、社会全体のデジタル信頼システム自体が揺らぐ可能性があります。

SKテレコムは今回の事態への対応策として、全国2,600余りのTワールド店舗で無料のUSIM交換を実施し、「USIM保護サービス」への加入を勧奨しています。USIM保護サービスはUSIM変更時に別途の本人認証手続きを追加して、不正変更を遮断する装置です。

セキュリティ専門家は、USIM保護だけでは不十分だと指摘します。SMS認証をOTP(ワンタイムパスワード)基盤に転換し、金融機関やメッセンジャーアプリでも別途のセキュリティアプリを使用する必要があると助言します。また、通信社は非対面USIM再発行手続きを強化し、生体認証や複数認証手段の導入を義務化すべきだと強調しています。

今回の事件は、韓国社会の認証システムがどれほど通信網一つに依存しているかを赤裸々に露呈しました。個人情報認証システムの根本的脆弱性が露出した中、今後類似の被害がさらに拡散する可能性が提起されています。